Identidad Digital (eID) y sus usos

Los mecanismos de identidad digital son diversos y su uso depende del tipo de interacción

Las organizaciones, tanto públicas como privadas, y las personas requieren para muchos tipos de interacciones (presenciales y online) que se pueda verificar fehacientemente su identidad.

Hasta hace algunos años, el proceso de identificación se basaba en credenciales físicas, tales como cédulas de identidad o documentos nacionales de identidad (DNI), licencias de conducir, pasaportes u otro documento oficial, que de alguna forma acreditaban la identidad de su portador. En el mundo de los sistemas de información que operan en red, este proceso de identificación se ha modificado.

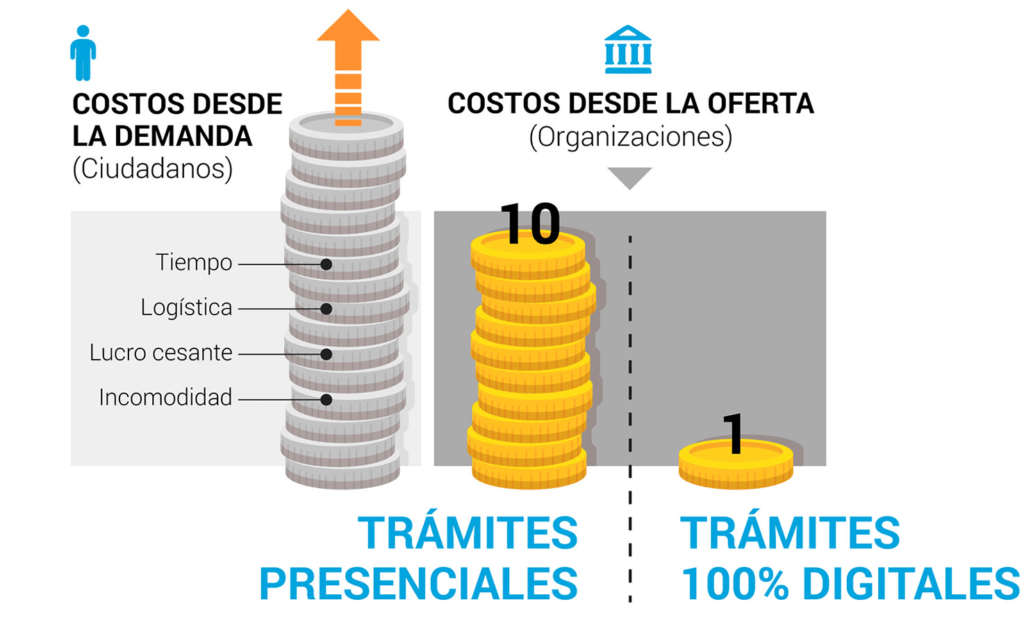

En la actualidad, en que la mayoría de las interacciones producto de la pandemia, se requiere identificar a las personas a distancia, sin mediar una interacción física, en la mayoría de los casos sin conocimiento previo de la otra parte y muchas veces siendo un dispositivo (computador, teléfono celular, tableta) el encargado de ejecutar el proceso. Esto conlleva, por un lado, desafíos en cuanto a privacidad, protección de datos, posibilidad de fraude y, por otro lado, la necesidad de revisar y ajustar esquemas de gobernanza, marcos legales y tecnologías que puedan estar quedando obsoletos para lograrlo.

En este nuevo y complejo contexto, el proceso de identificación de personas depende del objetivo final que se persiga, es decir, de la actuación y/o interacciones que se quiera realizar.

Esto es extremadamente relevante, ya que existen confusiones respecto de las categorías de actuaciones y cuál es el mecanismo tecnológico más adecuado para ello.

Podemos identificar cuatro tipologías de interacción online, y en ciertos casos se puede dar más de uno en la misma interacción. Más detalle sobre esto, en esta publicación del BID en la que me tocó participar.

Tipos de Interacciones

Creación y registro de identidad

- Descripción: creación de una cuenta de usuario en alguna plataforma (app, sitio web)

- Mecanismo: En algunos casos el registro como usuario puede realizarse online mientras que en otros requiere de una etapa presencial para terminar el proceso. En el primer caso, y como mecanismo de seguridad adicional suele utilizarse una clave dinámica (OTP), las cuales se envían al teléfono o casilla de correo del usuario o bien desafíos en base a preguntas y respuestas. En el segundo caso, se recibe la clave personalmente, la cual debe ser modificada en el primer acceso.

- Ejemplo de uso: Sistemas nacionales de identidad digital nacional o similares

Identificarse y ser autenticado

- Descripción: Tiene lugar cuando se intenta acceder a algún sistema de información (login de sitios web o apps).

- Mecanismo: Habitualmente se utiliza el mecanismo de usuario y clave, en algunos casos se incluye adicionalmente un segundo factor, como medida de seguridad. Un buen estándar de este tipo de mecanismos es el OAuth, más sobre OAuth aquí. Desde hace algunos años se utilizan otros mecanismos asociados a biometría, tales como: huellas dactilares, reconocimiento facial, voz y otros, estos mecanismos son especialmente usados en ciertos dispositivos, habitualmente dispositivos móviles

- Ejemplo de Uso: Acceso a dispositivos o sitios web

Autorización

- Descripción: En proceso que requieren de algún tipo de autorización por parte del usuario, puede existir un esquema de permisos preestablecido según los distintos perfiles de usuario. En algunos casos y en forma complementaria puede requerirse para una instancia adicional de autenticación cuyo objetivo sea incrementar el nivel de seguridad en operaciones de mayor riesgo.

- Mecanismo: Generalmente se utilizan mecanismos de segunda clave o clave dinámica, a a través de un OTP o una tarjeta de coordenadas

- Ejemplo de Uso: Transferencia electrónica de fondos

Consentimiento

- Descripción: El usuario está otorgando el consentimiento en una actuación, por ejemplo cuando se firma un documento o un contrato, es decir, no sólo se quiere identificar al usuario, sino que además este debe entregar el consentimiento explícito respecto de la actuación.

- Mecanismo: Firma electrónica avanzada utilizando certificados digitales (PKI), la cual habitualmente está regulada por un marco legal específico.

- Ejemplo de Uso: Firma de documentos

Por lo tanto, dependiendo del tipo de actuación, es el mecanismo que se debe utilizar, el cual además debe estar vinculado al nivel de riesgo del bien a proteger.

Un buen ejemplo de uso escalonado de mecanismos dependiendo del tipo de interacción, son los que han implementado algunas instituciones financieras. Cuando accedo al sitio web del banco, para realizar consultas simples, basta mi usuario y clave, si luego quiero realizar una transferencia electrónica de fondos, se requerirá de una segunda clave dinámica (OTP) y en ciertos casos si la transferencia es por un monto alto o bien es a una cuenta nueva, se envía una tercera clave al teléfono celular.

Ahora que nos vemos enfrentados al uso obligatorio de interacciones online, producto de la pandemia será muy necesario establecer mecanismos de eID robustos y con niveles de seguridad acordes con el bien a proteger.

Foto de Oladimeji Ajegbile en Pexels

Muy buen artículo. Interesante!!

Muchas gracias Mirta

Nice post