Identidad Digital – Canadá, un modelo que me gusta!

Modelo de eID de tres capas, muy interesante!

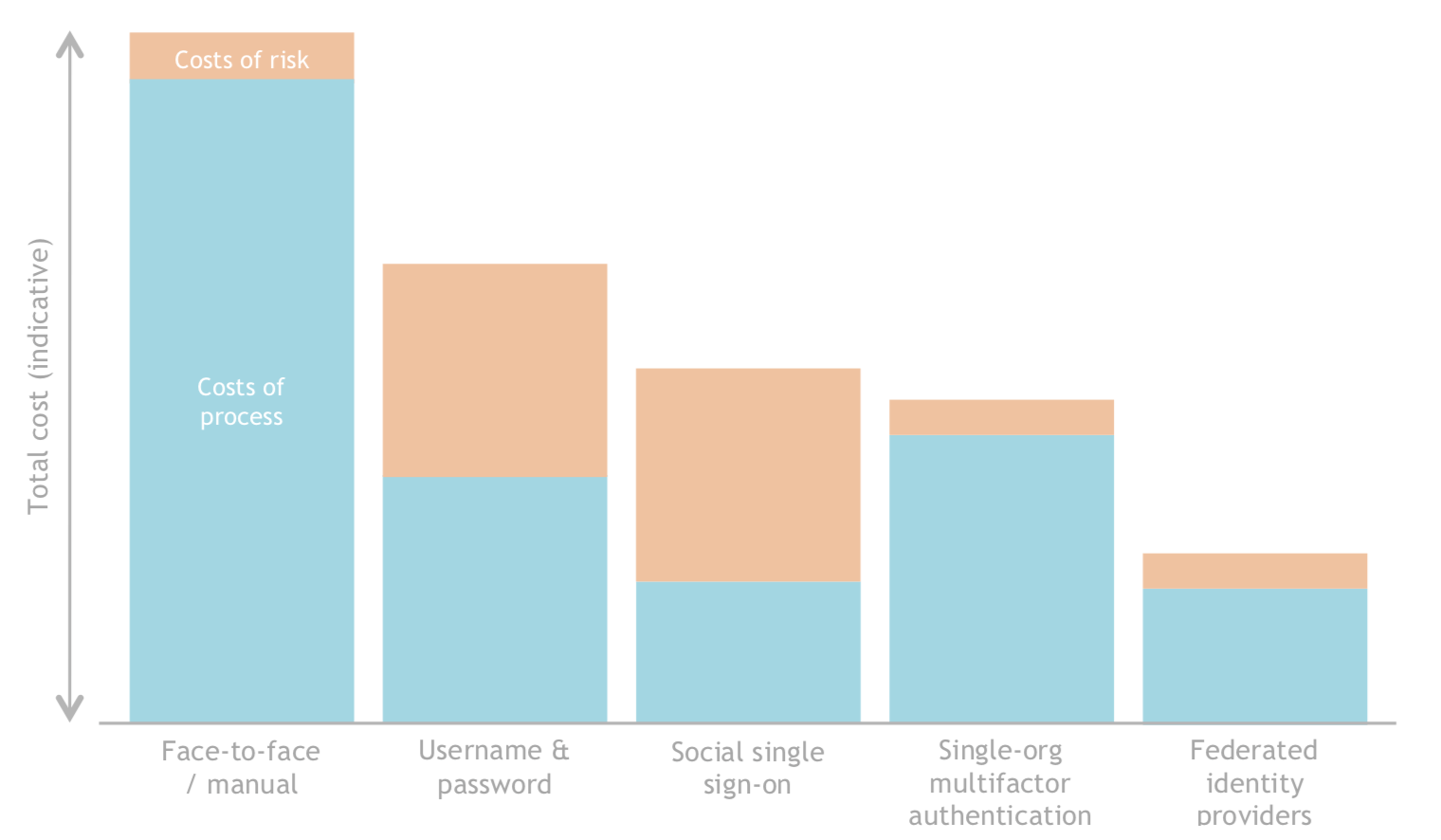

Desde hace ya tiempo que los Estados están preocupados respecto de como identificar a las personas en el mundo virtual, este problema que ya ha sido abordado por otras industrias, probablemente la más avanzada en esta materia, la industria financiera, donde hoy vemos toda clase de mecanismos de identificación digital de las personas, desde los simples usuario+clave, hasta soluciones bastante más sofisticadas, usando múltiples factores.

Los países de la región, que cuentan con mecanismos de identificación física robusta, y con entidades que juegan un rol específico en la materia, me refiero a los servicios públicos vinculados Registros Civiles y de identificación, ya tienen un paso avanzado. Pero el desafío de moverse desde el mundo físico al virtual no es menor. Además surgen algunas interrogantes al respecto, asociadas a costos, tipo de modelo a adoptar, tecnologías involucradas y muchos otros.

Vengo hace ya un tiempo preocupado del tema, las primeras cosas que escribí sobre esto las dejé plasmadas en el capítulo Modernización del Estado de mi libro polisDigital, Hace un tiempo el Banco Interamericano de Desarrollo me invitó a participar en la elaboración de una nota técnica en la materia, en conjunto con otros autores. En 2016 dicha institución desarrolló una conferencia en materias de eiD para los países de la región (de la que fui parte), en dicha conferencia se analizaron las tendencias y algunas de las consideradas mejores prácticas . En esa ocasión se presentaron varias experiencias, quiero recordar algunos aprendizajes y conclusiones de la misma.

- Rol fundamental de los privados en el proceso autenticación, en especial de aquellos con experiencia en la materia, esto es, industria financiera

- Identificar servicios que aprovechen el soporte eID

- Establecer un marco normativo que facilite el proceso y la transición

- No amarrarse a modelos tecnológico rígidos, ya que la evolución es muy rápida

- Contar con varios mecanismos sobre distintos dispositivos y plataformas (elección del ciudadano)

- Los cuidados hay que tenerlos en el proceso de enrolamiento de las personas al momento de otorgarles su eID

- Adoptar estándares internacionales en las tecnologías, protocolos y métodos y una arquitectura que sea interoperable.

- Que el mecanismo sea utilizable en cualquier interacción, tanto al interior del Estado como con los ciudadanos y/o personas jurídicas.

Hoy se aprecia un proceso acelerado de incorporación de mecanismos de autenticación, que permitan potenciar la oferta de servicios online por parte del Estado. Pero probablemente la pregunta que al menos a mi me surge es:

¿Qué modelo es el más adecuado para la realidad de mi país?

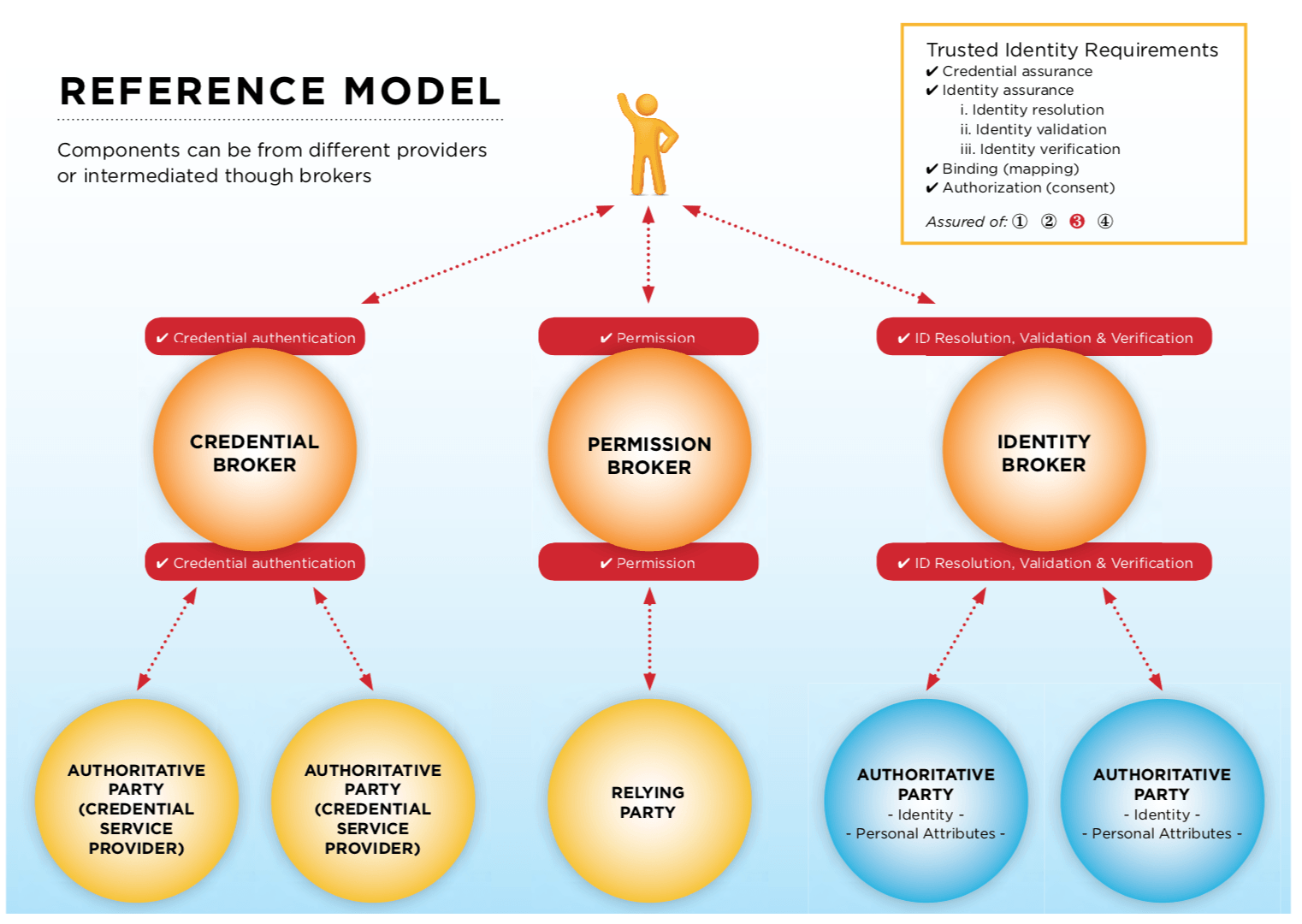

De las experiencias que he podido analizar, la que más me gusta es la canadiense, básicamente porque se sustenta en la lógica del BYOI (bring your own identity), es decir, use la identificación que prefiera, si quiere usar las credenciales de su banco, de la administración tributaria u otra credencial que cumpla con ciertos estándares mínimos definidos por la agencia Digital ID & Authentication Council of Canada. Este modelo se sustenta en cuatro actores relevantes:

- Estado canadiense: Establecer un conjunto de normas, protocolos y estándares tecnológicos, los cuales ha generado el Digital ID & Authentication Council of Canada en permanente dialogo con los principales stakeholders. En su documento Building Canada’s Digital Identity Future, desarrollado en 2015 se establecen dichos criterios y estándares.

- Prestadores de Servicios de Autenticación (Credential Provider – CP): Contar con múltiples prestadores de servicios de autenticación basados en los estándares definidos por la autoridad en el caso de Canadá, esto es, Digital ID & Authentication Council of Canada. De hecho en Canada hay varios bancos asociados al sistema.

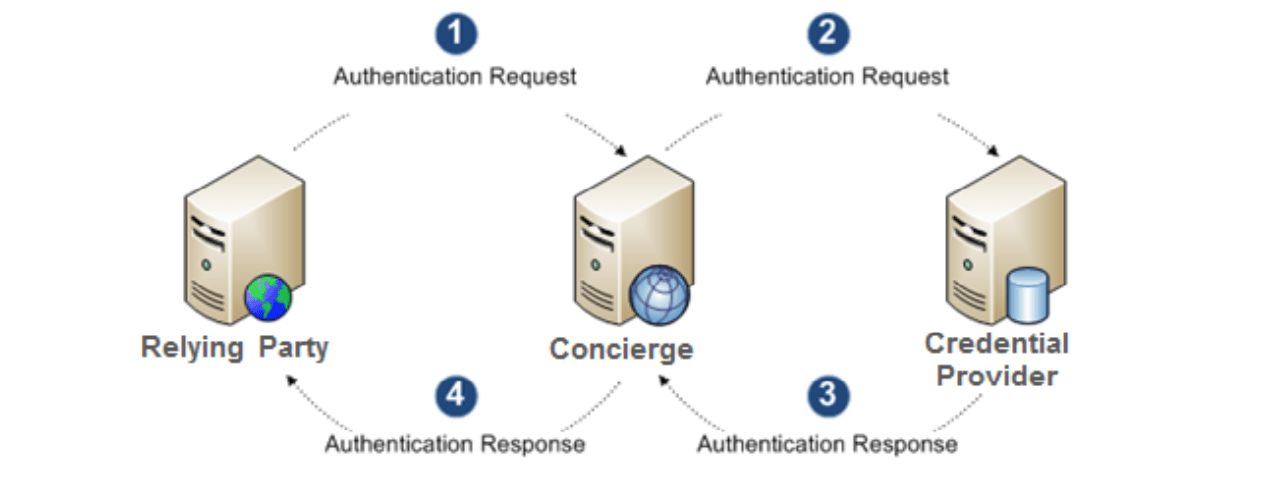

- Gateway (Concierge): En el modelo canadiense aparece la figura de un gateway, que permite que múltiples solicitantes de identificación puedan operar con prestadores de identificación.

- Requirentes de identificación (Relying Party – RP): Alguna plataforma que requiere identificar a sus usuarios.

El modelo opera con la siguiente lógica:

- Los RP o requirentes, reciben un requerimiento de un usuario que quiere autenticarse, crea una transacción de autenticación y se la pasa al gateway o conserje.

- El Conserje procesa el requerimiento y le presenta una lista de proveedores de credenciales al usuario. El usuario selecciona y el requerimiento es pasado al proveedor de credenciales seleccionado.

- El proveedor de credenciales recibe el requerimiento, y realiza la autenticación en base a las credenciales del usuario, crea un respuesta y se la pasa al conserje.

- El conserje procesa la respuesta, crea una respuesta y se la pasa al requirente inicial.

La figura del gateway, se desarrolló en forma muy cuidadosa, hoy es una empresa que presta los servicios, denominado SecureKey, la cual ha basado su desarrollo en un esquema denominado Triple Blind Capability (capacidad de triple ceguera), poniendo especial énfasis en el concepto de privacy by design, que es una gran preocupación del estado .

- Los RP’s son ciegos a la selección que hace el usuario de su prestador de servicios de credenciales

- Los prestadores de credenciales son ciegos al RP

- El Concierge no tiene acceso a la información de los usuarios

Este video entrega algunos elementos adicionales que creo pueden ayudar a entender mejor el modelo.

Imagen: Wikimedia